OSINT Challenge: Investigación sobre el caso ficticio Redhunt

OSINT Challenge: Investigación sobre el caso ficticio Redhunt

Este proyecto corresponde al OSINT Challenge del curso Introduction to OSINT de Security Blue. Se trata de un escenario ficticio en el que, aplicando técnicas de inteligencia de fuentes abiertas (OSINT), debíamos investigar a una persona de interés (POI) (ficticia) y sospechosa por estar vinculada a la brecha de datos de un Managed Service Provider (MSP) y su posterior venta de credenciales.

El objetivo era identificar sus perfiles en redes sociales y webs asociadas, construir un perfil personal y profesional de la POI y, finalmente, recopilar pruebas que relacionasen su actividad con la brecha de seguridad.

La información de la que partimos es de la cuenta de Twitter de la persona a investigar (POI): @sp1ritfyre

Metodología

A continuación presento la metodología que seguí para pasar del alias inicial (@sp1ritfyre) a las evidencias que vinculan a la persona ficticia con la infraestructura maliciosa.

La investigación se realizó únicamente con fuentes abiertas y técnicas OSINT, sin recurrir a métodos intrusivos ni ataques ilegales.

Objetivo:

- Identificar cuentas y sitios asociados al alias, construir el perfil de la POI y encontrar evidencia que la relacione con la brecha del MSP.

Herramientas:

Las herramientas y métodos empleados incluyeron:

- Búsquedas avanzadas en Google (Google Dorks).

- Revisión de metadatos y comentarios en código fuente.

- Uso de plataformas de análisis como VirusTotal y Any.Run.

- Consulta de registros DNS (TXT records) a través de SecurityTrails.

- Análisis histórico de dominios en Wayback Machine.

- Decodificación de datos en hexadecimal y base64.

- Rapidtables para convertir de binario.

- Búsquedas de blogs y perfiles asociados con el alias.

- Herramientas de análisis OSINT como Maltego, OSINT Framework y búsqueda inversa de imágenes (Google, TinEye).

Flujo de trabajo (pasos cronológicos)

1. Fase 1: Descubrimiento del Perfil en Blogger

-

Búsqueda en Google por el handle de Twitter

sp1ritfyrepara localizar perfiles y pistas públicas. - Encuentro su perfil de Blogger, que contiene información que nos resulta de utilidad y además su ubicación, que resultó ser una cadena hexadecimal.

Resultado: Perfil de Blogger encontrado

Información recopilada del perfil:

Género Femenino Email d1ved33p@gmail.comUbicación Cadena en hexadecimal Redirección Blog «Hacker Stories« Imagen Bombilla rojo neón en fondo negro

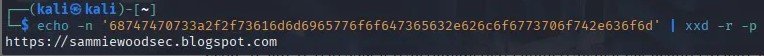

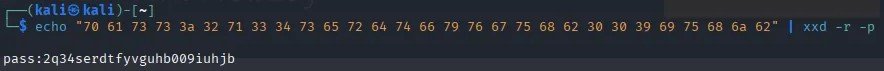

2. Decodificación de la ubicación

- En la terminal de Kali, procedo de decodificar la ubicación que resulta ser una cadena de carácteres en hexadecimal, y como resultado obtenemos la web

- echo -n ‘68747470733a2f2f73616d6d6965776f6f647365632e626c6f6773706f742e636f6d’ | xxd -r -p

3. Fase 2: Análisis del Primer Blog – Hacker Stories

En este blog encontramos información también relevante.

Mediante su perfil en este blog encontramos:

| Nombre Completo | Sam Woods |

|---|---|

| Sexo | Mujer |

| Sector | Tecnología |

| Profesión | Junior Penetration Tester |

| Ubicación | Reading, Reino Unido |

| Intereses | Security, Programming, Technology, Gaming, Photography, Camping |

| Películas favoritas | Ready Player One 2018 |

| Música favorita | The Beatles, Rolling Stones, Queen |

| Libros favoritos | The Hunger Games series |

En el artículo «How I got into Cyber Security» entontramos más información relevante como su edad, la empresa en la que trabaja, el nombre de dos de sus compañeros de trabajo e interés en grupos de hackers LizardSquad, Anonymous, APT 28, and Turla Team y que estudió en la Universidad de Plymouth un grado en Ciberseguridad y Forense.

| Edad | 23 |

|---|---|

| Industria | Cyber Security |

| Company | PhilmanSecurityInc |

| Rol | Junior Penetration Tester |

| Compañeros | Zach and Dave |

| Estudios | Grado en Ciberseguridad y Forense en la Universidad de Plymouth |

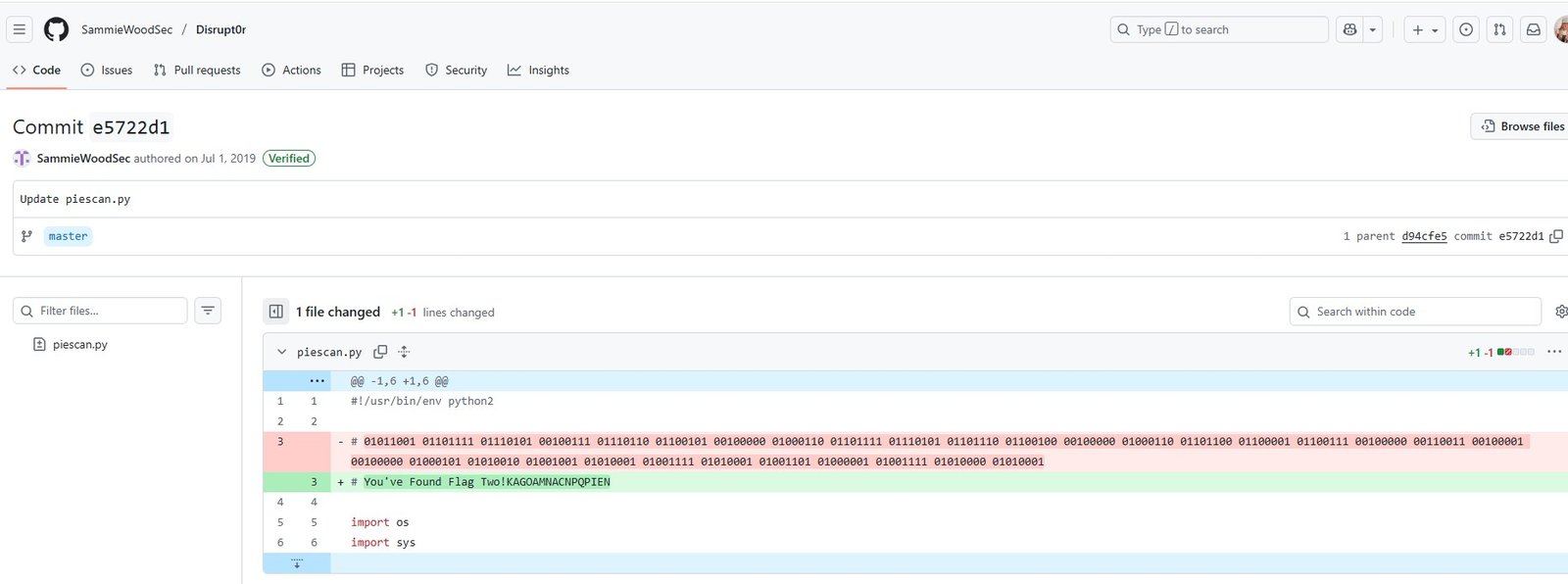

En el artículo «Making my own security tools«, encontramos mención a su escáner de puertos en Github Disrupt0r, que como dice, ha clonado de otro usuario. Vemos que ha hecho dos commit. En los cambios que hizo el 1 de julio de 2019, podemos observar que en el código fuente que ha incluido una cadena de caracteres en binario y un mensaje sobre la Flag 2.

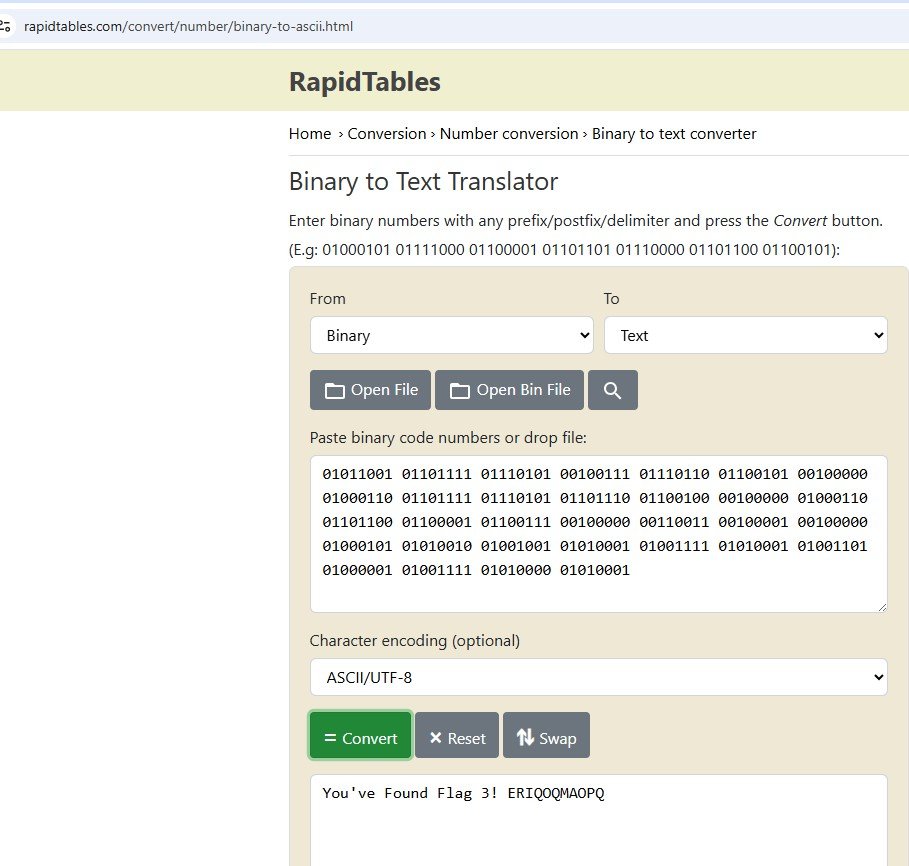

# 01011001 01101111 01110101 00100111 01110110 01100101 00100000 01000110 01101111 01110101 01101110 01100100 00100000 01000110 01101100 01100001 01100111 00100000 00110011 00100001 00100000 01000101 01010010 01001001 01010001 01001111 01010001 01001101 01000001 01001111 01010000 01010001

# You’ve Found Flag Two!KAGOAMNACNPQPIEN

Mediante el uso de Rapidtables, decodifico esa cadena de caaácteres en binario, obtenemos el siguiente mensaje:

Además, en el código encontramos el perfil de Twitter del usuario de quien ha clonado su herramienta.

| Herramienta Github | Escáner de puertos Disrupt0r |

|---|---|

| Flag 2 | KAGOAMNACNPQPIEN |

| Flag 3 | ERIQOQMAOPQ |

El artículo «My blog is really blowing up!» trata sobre los emails phishing e incluye su correo electrónico para que la gente pueda contactar con ella.

4. Fase 3: Perfil de Twitter

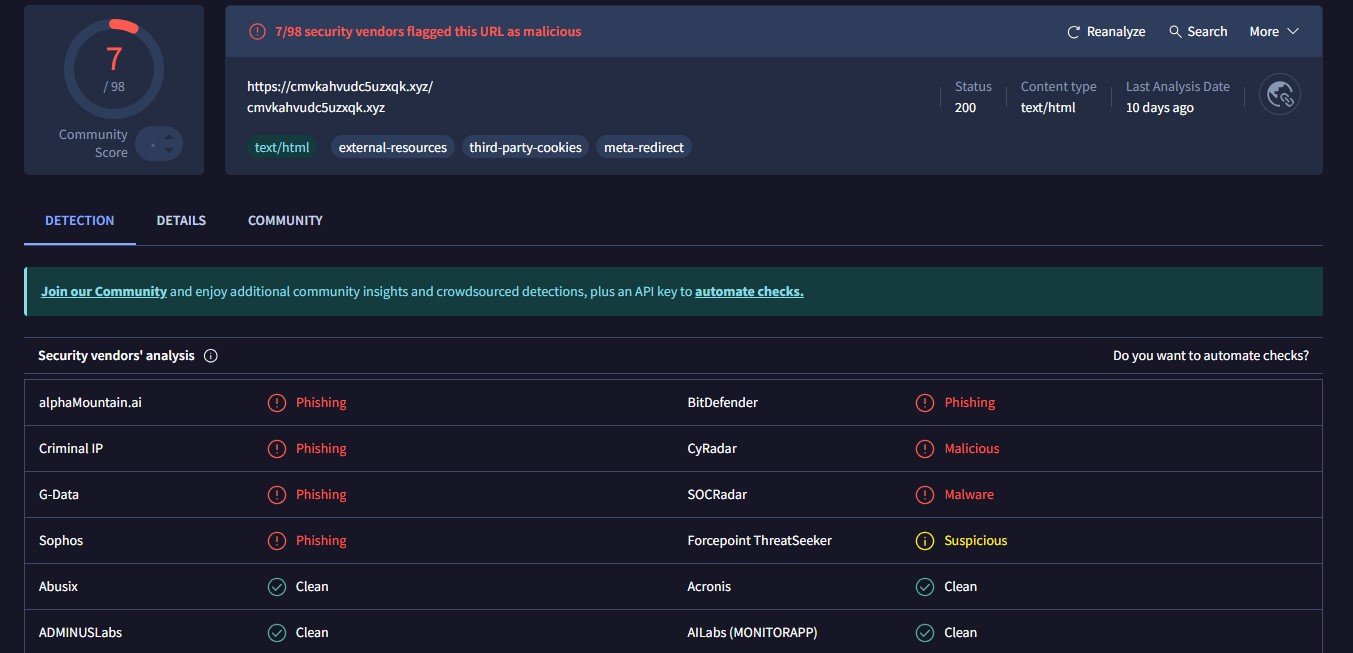

En su perfil de Twitter, observamos que hay una URL https://cmvkahvudc5uzxqk.xyz/ y un único post.

Este único post contiene la imagen de la bombilla roja que vimos en su blog y la frase «If you know, you know», dando a entender algún mensaje de manera indirecta que induce a sospecha.

Si analizamos esta URL con VirusTotal, se comprueba alerta como sospechoso de malware y phising.

Igualmente, analizamos esta URL en AnyRUN y volvemos a comprobar que está vinculada con actividad maliciosa.

Estos dos análisis vinculan al perfil que estamos investigando con las actividades de brecha MSP y posible venta de datos.

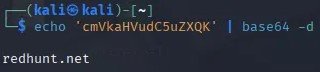

Además, llama la atención que normalmente los nombres de dominio DNS, son nombres fáciles de recordar y, sin embargo, este es un nombre bastante complejo. Por lo que comprobamos que este dominio está en Base64, y al decodificarla obtenemos otra URL.

echo ‘cmVkaHVudC5uZXQK’ | base64 -d

5. Fase 4: Redhunt

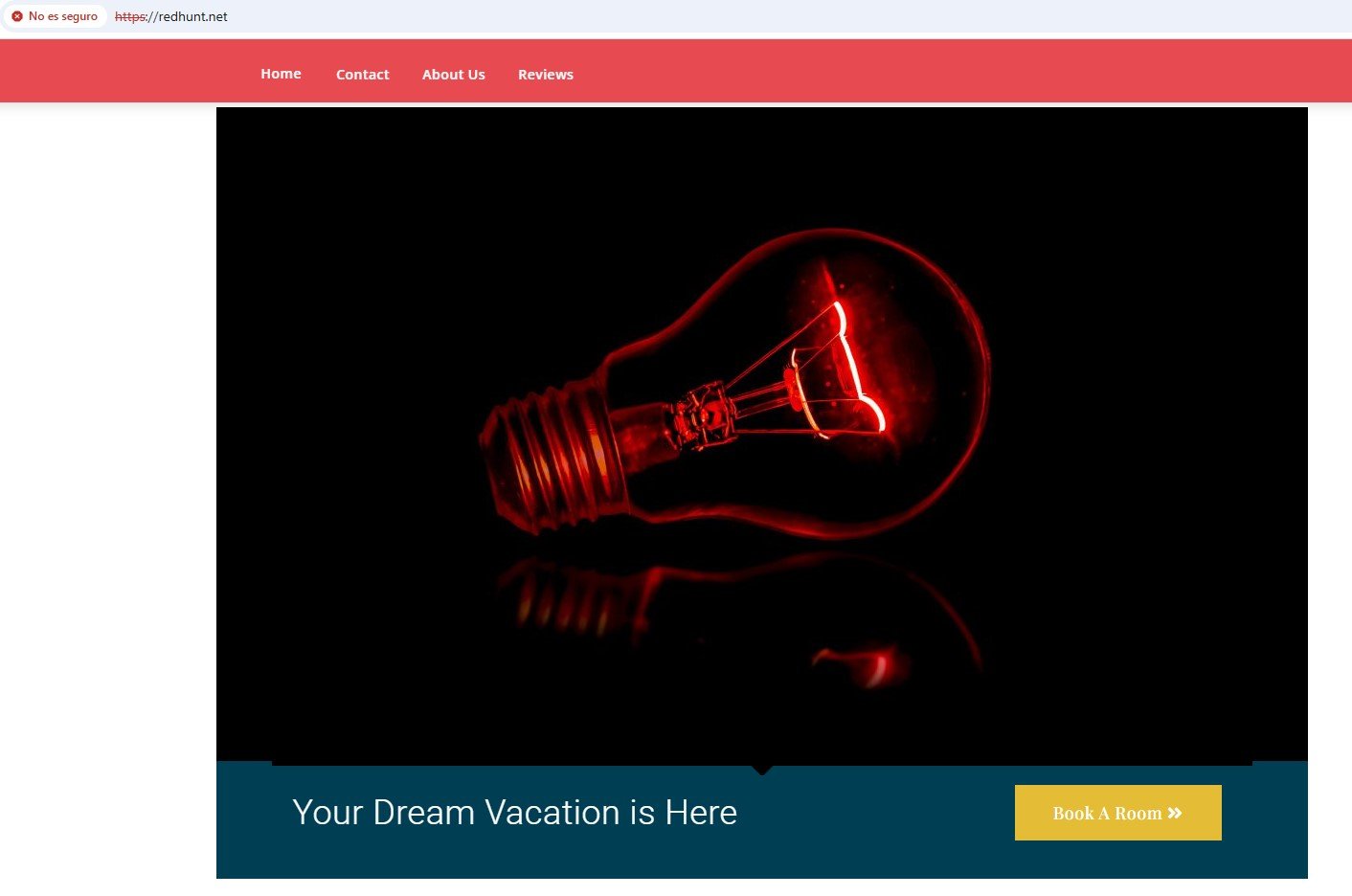

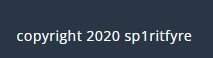

Observamos que esta página web contiene una imagen familiar, que es la de la bombilla roja en fondo negro que nuestra POI tenía en su blog y post de Twitter. Esto, junto a que en el pie de página encontramos que en el Copyright tenemos su nombre de usuario, ya nos lleva poder vincular esta web con ella como autora.

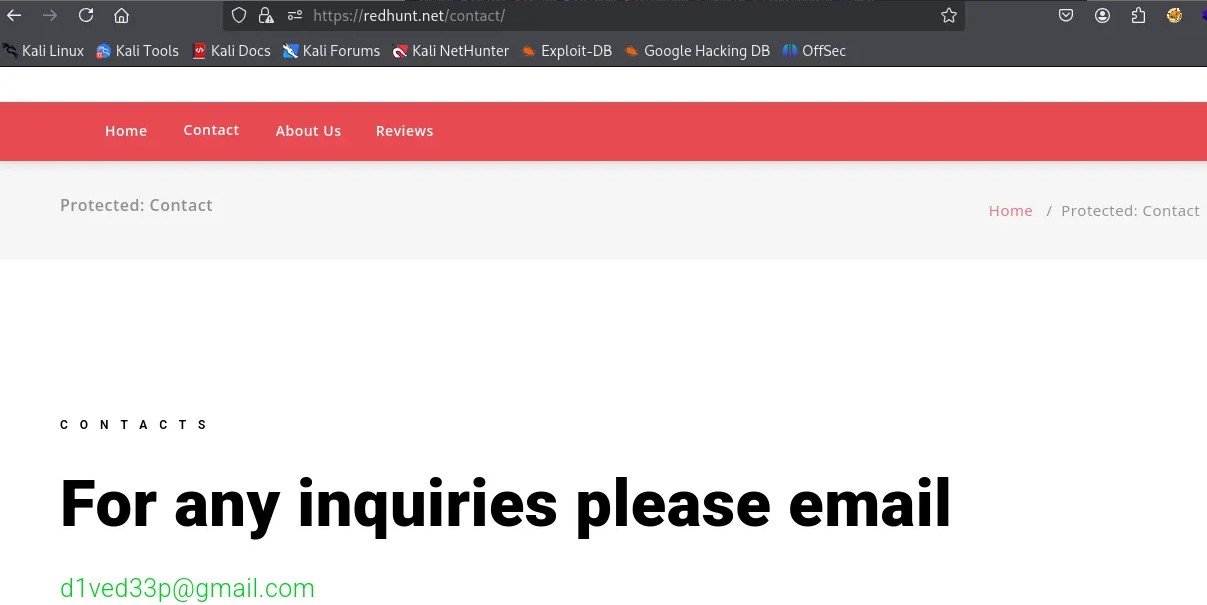

6. Página Contact protegida por contraseña

Si navegamos por la web Redhunt, encontramos que hay una página Contact, para la cual necesitamos contraseña de acceso.

El ejercicio menciona explícitamente que no hagamos ataques de fuerza bruta, o cualquier otra acción ilegal, y que intentemos encontrar las credenciales. .

Para encontrar la contraseña de acceso, investigo el código fuente de la página, busco pistas en los comentarios de los blogs, en las imágenes y en Twitter.

Además, reviso el historial de capturas guardadas de esta web en WaybackMachine para ver si consigo encontrar alguna pista. Sin embargo, no encuentro nada relevante.

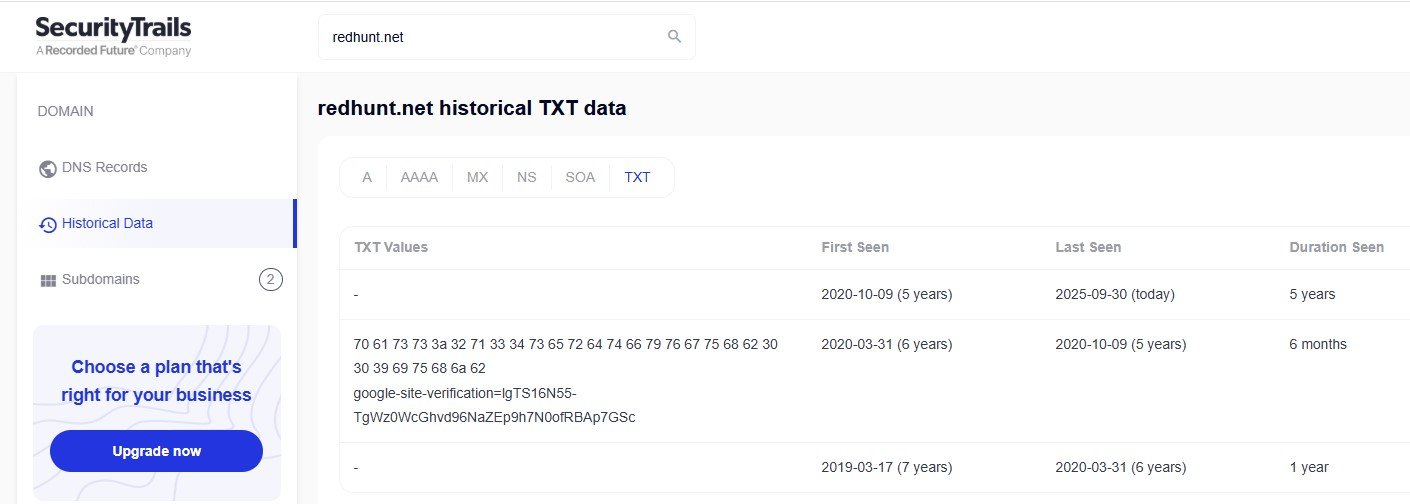

7. DNS TXT

Tras revisar en diferente medios la información sobre DNS, a través de la página SecurityTrails, donde en el apartado de Historial data, en TXT un hexadecimal.

Al entrar en esa página de contacto que estaba protegida por contraseñas, de nuevo encontramos el email de la victima, vinculándola así a esta web.

8. Análisis de las imágenes

Durante el trascurso de la investigación, analicé las imágenes de perfil y la de la bombilla mediante búsqueda inversa de imágenes de Google y a través de TinEye, sin embargo no obtuve más información que pudiera ser de utilidad.

Resultados

A partir del alias proporcionado @sp1ritfyre en Twitter, fue posible identificar la información que necesitamos para responder a las preguntas del test final y obtener evidencias que relacionan a la POI con actividad maliciosa (phishing y vínculos al dominio de la brecha MSP).

- Nombre: Sam Woods

- Edad: 23 años

- País de residencia: Reino Unido (Reading)

- Intereses: seguridad, programación, gaming, fotografía, análisis de malware, camping

- Profesión: Junior Penetration Tester en PhilmanSecurityInc

- URL de la web propiedad del hacker: https://redhunt.net/

- URLs de las webs de las que no es propietaria, pero que utiliza (solo blogs): https://sp1ritfyrehackerstories.blogspot.com/ https://sammiewoodsec.blogspot.com/

- Correo electrónico utilizado: d1ved33p@gmail.com

Conclusiones

Este ejercicio permitió demostrar cómo, utilizando únicamente fuentes abiertas, es posible recopilar información relevante, verificar identidades digitales y vincular actores con actividades sospechosas, respetando siempre los límites legales.

Reflexión personal

Este reto me permitió consolidar mis habilidades OSINT, practicar búsquedas avanzadas, interpretación de datos en diferentes formatos (hex, base64) y el análisis contextual de evidencias. Además, fue una excelente oportunidad para reforzar la importancia de la trazabilidad, el rigor en la documentación de hallazgos y la necesidad de actuar siempre dentro de un marco legal y ético.