Análisis Forense Digital: Course Capstone de Security Blue Team

Acabo de completar el curso «Introduction to Digital Forensics» de Security Blue Team, y el desafío final fue muy interesante, ayudándome a integrar las herramientas aprendidas durante el curso. Voy a compartir cómo fue mi experiencia resolviendo esta investigación forense, paso a paso.

Escenario: Una Denuncia Anónima

El enunciado del ejercicio nos informa que el SOC (Security Operations Center) ha recibido un informa anónimo sobre la posible exfiltración de datos de la empresa por parte de un usuario. Que se ha tomado una imagen del disco duro del usuario y que somos los responsables de analizar el contenido para encontrar cualquier evidencia de actividad malicosa.

Primera Evidencia: El Email que lo Inició Todo

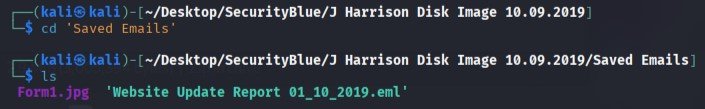

El reto me daba una pista inicial: el archivo más reciente en el disco duro era un archivo de correo electrónico con un archivo adjunto en el directorio “Saved Emails”. Por ello, este ha sido mi punto de partida.

Navegué hasta el directorio `Saved Emails` y encontré dos archivos:

– `Form1.jpg`

– `Website Update Report 01_10_2019.eml`

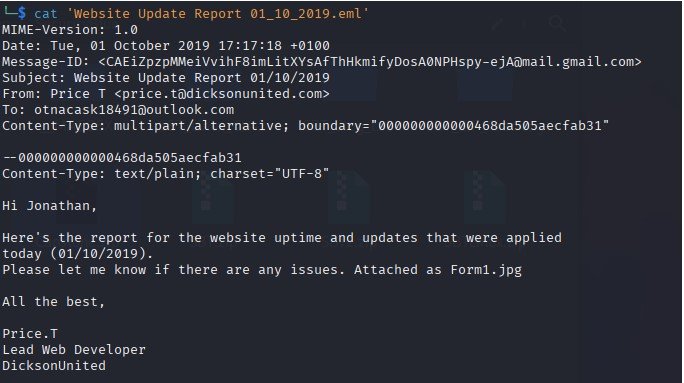

El archivo ‘.eml’ era un email. Lo abrí con ‘cat’ y leí su contenido. Era de Price T., el desarrollador web líder de la empresa, dirigido a Jonathan.

“Hi Jonathan,

here’s the report for the website uptime and updates that were applied today (01/10/2019).

Please, let me know if there are any issues. Attached as Form1.jpg”

Procedo a abrir la imagen Form1.jpg al que se refiere en el mensaje. Aparentemente es un formulario en blanco, sin ninguna información interesante.

Sin embargo, ejecuto el comando strings y encuentro información importante

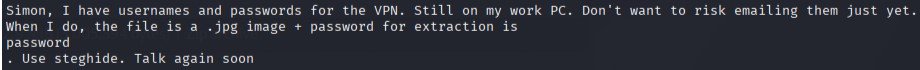

«Simon, I have usernames and passwords for the VPN. Still on my work PC. Don’t want to risk emailing them just yet. When I do, the file is a .jpg image + password for extraction is

password. Use Steghide. Talk again soon»

Con esta información, sabemos que hay una imagen que contiene contraseñas y que para extraerlas debemos usar Steghide y la contraseña «password».

Segundo: Obtención archivo oculto con contraseñas en una imagen

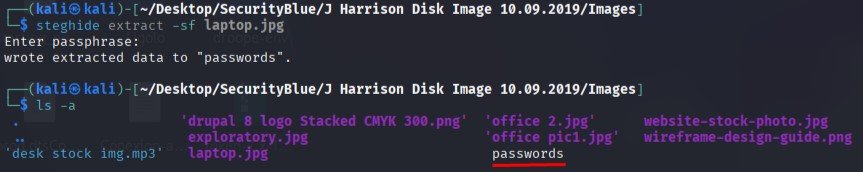

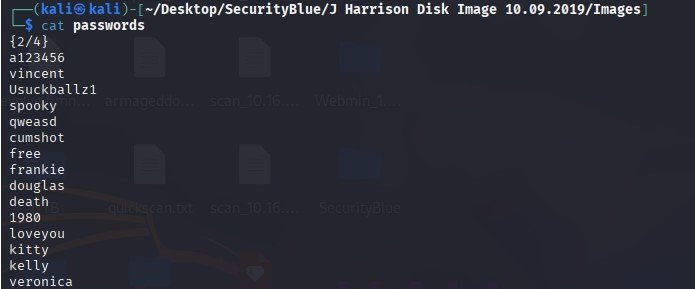

Voy revisando las imágenes y, efectivamente, encuentro una llamada laptop.jpg de la cual puedo extraer el archivo «passwords» mediante Steghuide.

Abrimos el archivo passwords y, efectivamente, contiene contraseñas.

Tercero: Fuerza bruta en zip

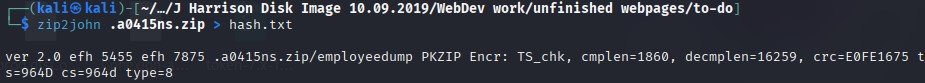

Tras una búsqueda de archivos, encuentro el siguiente archivo ‘ .a0415ns.zip’ oculto en /WebDev work/unfinidhed webpages/to-do/

Este archivo zip está protegido por contraseña. Para ello, usamos John the ripper con el diccionario Rockyou.

Antes de ello, debemos convertir el archivo en hash

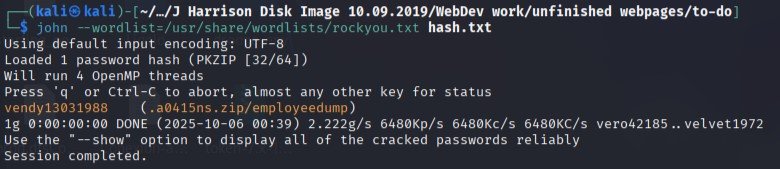

Ahora ya podemos hacer fuerza bruta para averiguar la contraseña.

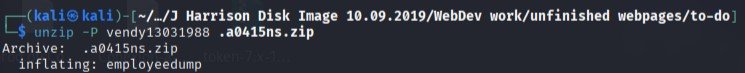

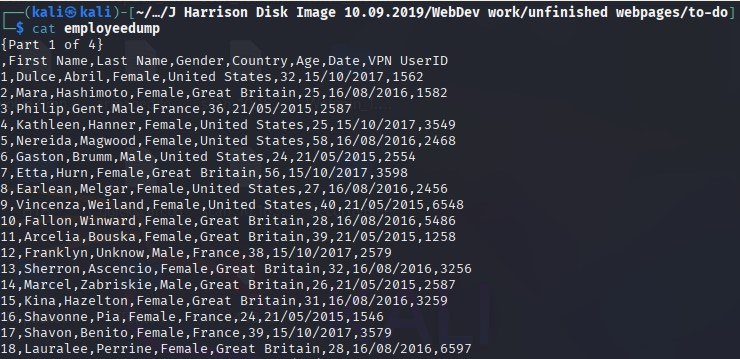

Ahora que sabemos la contraseña, procedo a descomprimirlo y nos extrae el archivo employeedump

Abrimos el archivo y resulta ser información personal de los empleados (291) y UserID de VPN: First Name,Last Name,Gender,Country,Age,Date,VPN UserID.

Cuarto: Información sobre Colin

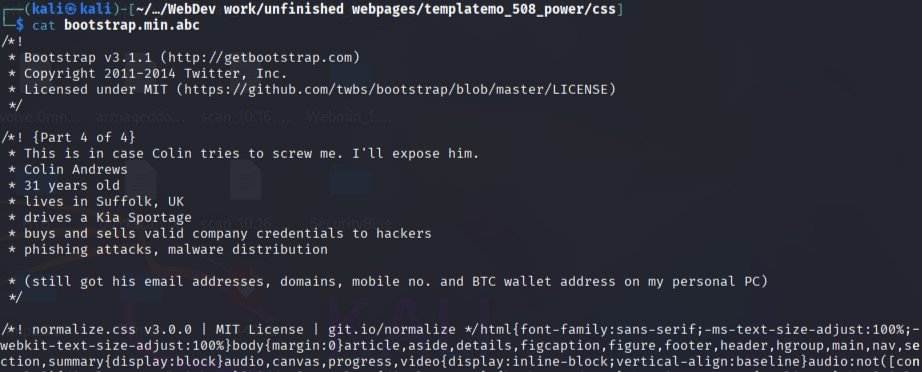

Sigo investigando el contenido del disco duro hasta que encuentro que el contenido del archivo bootstrap.min.abc contiene información sobre Colin Andrews, comentado como parte del código.

«this is in case Colin tries to screw me. I’ll expose him.

Colin Andrews

31 years old

lives in Suffolk, UK

drives a Kia sportage

buys and sells valid company credentials to hackers

phishing attacks, malware distribution

(still got his email addresses, domains, mobile no. and BTC wallet addres on my personal PC)

Quinto: Información oculta en archivo con extensión errónea.

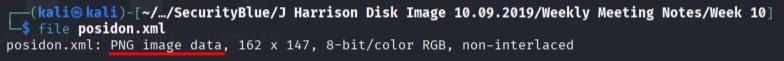

Finalmente, encuentro mediante el comando file, que el archivo posidon.xml no es un xml sino un png. File es un comando que nos indica el tipo de archivo real observando la estructura del encabezado del archivo.

Y si abrimos la imagen, vemos que contiene información sobre las oficinas.

Lo hemos sabido mediante el comando file. y hemos cambiado la extension con mv

mv posidon.xml posidon.png

abrimos el archivo y es la imagen con infor de las oficinas

Conclusión

Este desafío del Course Capstone de Security Blue Team fue una experiencia educativa que disfruté mucho.

Además, me permitió aplicar todas las técnicas aprendidas durante el curso en un escenario realista y complejo.

Si estás interesado en ciberseguridad, especialmente en el lado defensivo (Blue Team), te recomiendo totalmente explorar el análisis forense digital.

Agradecimientos

– **Security Blue Team** por crear este excelente desafío práctico

– A la comunidad de análisis forense digital por desarrollar y mantener herramientas de código abierto

– A todos los que compartieron artículos y recursos de aprendizaje

Licencia

Este artículo es solo para fines educativos.

Todas las técnicas demostradas se realizaron en un entorno de laboratorio controlado como parte de un aprendizaje autorizado.

Aviso legal

No utilice estas técnicas en sistemas que no sean de su propiedad o sin autorización explícita. El acceso no autorizado a los sistemas informáticos es ilegal.